[minti_dropcap style=»normal»]QUE SON LOS HACKERS?[/minti_dropcap]

Según la Wikipedia cuando hablamos de un hacker nos referimos a la persona con “avanzadas habilidades en informática, un experto capaz de entrar en un ordenador y en sus redes a través de las vulnerabilidades del sistema”.Sin embargo, lejos de esta oscura definición, la cultura hacker se coció gracias al entusiasmo de quienes constantemente buscan maneras de mejorar la tecnología encontrando los puntos débiles del software, hardware o de los procedimientos. El hacker no sólo es experto en dar con las partes más inseguras del sistema, sino que además ofrece mejoras y soluciones a los defectos que ha encontrado.

Además de esto, la cultura hacker engloba la creación de comunidades y subculturas sirviéndose de distintos canales de comunicación como foros y chats donde se intercambian ideas y se discute sobre temas técnicos.Pero no todos los hackers trabajan del mismo modo, por eso es habitual clasificarlos en tres grupos. También hablaremos de los que no entran dentro de ninguno de los siguientes grupos.

Image 1: Símbolo de la cultura hacker

Los hackers de sombrero blanco son, por encima de todo, personas con sentido ético que utilizan sus habilidades con el fin de mejorar sistemas, programas informáticos y métodos para así crear un entorno seguro para los datos e internet en general. Estos hackers están constantemente enfrentándose con sus rivales, los de sombrero negro. Chicos malos que utilizan sus destrezas para realizar actos delictivos.

Normalmente, los hackers de sombrero blanco son altamente recompensados por su labor y no se suelen dar casos en los que pongan en riesgo su trabajo dado que, una vez que encuentran una vulnerabilidad, llegan a acuerdos con los clientes y empleados con los que trabajan. Asimismo también está ampliamente aceptado que su finalidad sea la de hacer del Internet y de la tecnología en general lugares más seguros.

Sin embargo, la naturaleza de los hackers de sombrero negro es peligrosa. Se rigen por acciones deshonestas como ganar dinero ilegalmente o se presentan como asesinos tecnológicos por alquiler. Sus motivaciones son dañinas para el ámbito de la computación no solo por carecer de principios, sino también por no revelar sus descubrimientos a los afectados, pero sí a la comunidad a la que pertenecen. En definitiva, los ataques que llevan a cabo no mejoran en absoluto el entorno y, al contrario, mantienen las vulnerabilidades para futuros ataques.

Debido a que los hackers de sombrero negro comparten la misma denominación (hacker) con el grupo que se mueve por motivaciones éticas, éstos últimos hacen referencia a los otros como “crackers” con la intención de que no los identifiquen con quienes cometen actos delictivos. Por eso, si hablas de un “hacker” a secas haciendo referencia a una “hacker de sombrero negro” es posible que veas el enfado reflejado en la cara de un hacker ético o de sombrero blanco.

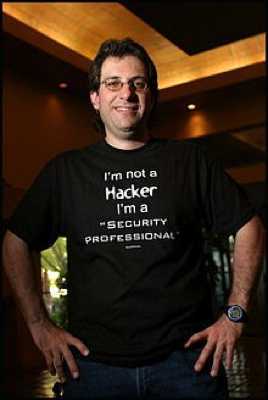

Imagen 2: Kevin Mitnick, famoso black hat hacker, ahora uno de los mejores expertos en seguridad

Por si no fuera poco, existe una tercera clasificación de hackers, los de sombrero gris, que básicamente hacen referencia a los individuos cuya labor no se podría calificar como mala, pero tampoco son unos santos. Sus hazañas de hackeo están motivadas por puro divertimento y ganas de “trollear”, sin embargo, en algunos casos sus acciones bordean los límites de la legalidad.

Y es que se han encontrado hackers que ejercen de agentes dobles al elegir entre mejorar o destruir sistemas, software o metodologías en función de factores políticos, principios sociales o intereses económicos. Un ejemplo de ello lo encontramos en los hackers de sombrero blanco que no están bien pagados y olvidan con facilidad su naturaleza ética según las circunstancias.

Pero hay una clasifición de los hackers que la mayoría de las páginas web ignora porque se trata de un concepto relativamente nuevo y del que se empezó a hablar desde hace unos años.

Entre bambalinas, para los gobiernos y los Estados del mundo, los hackers son contratados para defender los intereses del “cliente”, que en otras palabras se trata de llevar a cabo tareas sucias. Dentro del ámbito de la tecnología, dichas tareas se suelen considerar como una ofensiva a la seguridad. Para entender esto y basándonos en acontecimientos recientes, los hackers contratados por los gobiernos pueden ser de cualquiera de los grupos que hemos mencionado, ya que el concepto de seguridad nacional está (erróneo en mi opinión) sitúado por encima de cualquier regulación o ley.

[minti_dropcap style=»normal»]EEUU[/minti_dropcap]

En 2009 el gobierno de los Estados Unidos emprendió un ciber proyecto de defensa llamado USCYBERCOM. En él se integró la infraestrctura de la Agencia de Seguridad Nacional (NSA). Además el proyecto estába alojado físicamente en el mismo recinto que la NSA en Fort Meade, Maryland, y gracias a los documentos públicos desclasificados, sabemos que también comparte los mismos ordenadores y redes que la NSA.

Entre la comunidad tecnológica y a ojos de los medios de comunicación del mundo, este proyecto fue percibido como una fuerza ofensiva y durante años el Estado no ha tenido argumentos suficientes para demostrar lo contrario mientras ha estado funcionando.

Imagen 3: Emblema del Cibercomando de Estados Unidos

De acuerdo al Departamento de Defensa de Estados Unidos, USCYBERCOM “planea, coordina, integra, sincroniza y conduce actividades que: dirigen operaciones y protegen información específica del Departamento de Defensa y además, y están preparados para, cuando se indique, realicen operaciones militares en el ciberespacio con el fin de permitir acciones en todos los dominios y asegurar la libertad de los Estados Unidos y los Aliados en el ciberespacio, a la vez que rechazan las acciones de los sus adversarios”. USCYBERCOM está subunificada con la unidad de Comando Estratégico de Estados Unidos, la misma institución responsable de la estrategia de armamento nuclear del país.

En 2008, un documento clasificado de la NSA llamado “Sumario NSA ANT” fue filtrado por una fuente anónima. Este suceso reveló a la comunidad internacional la ciber tecnología ofensiva que utilizaba la NSA para espiar a sus adversarios. Mi intención no es entrar en muchos detalles, sino demostrar su importancia a través de 2 cortos ejemplos de sucesos que guardan relación entre sí y fueron consecuencia de la filtración de este sumario.

Uno de ellos es el concepto de BadUSB. La primera vez que se dio a conocer su existencia fue a través del concepto BadUSB, un protocolo USB vulnerable que aún trae de cabeza a la comunidad de ciberseguridad.

El nombre de código COTTONMOUTH describe a una familia de dispositivos electrónicos USB Hardware Host Tap ocultos en un conector USB tipo A, un hub USB o un conector USB dependiendo de las versiones del COTTONMOUTH [1-2-3] descritas en el sumario de los “juguetes” de la NSA. Las capacidades de los dispositivos se definen como “un implante de hardware USB (Universal Serial Bus) que proporciona un puente inalámbrico en una red de destino, así como capacidad de cargar el software fraudulento en los PCs de destino”. Tras la filtración de los documentos en 2008 e inspirados por el COTTONMOUTH, los expertos en seguridad fueron capaces de replicar la vulnerabilidad y algunas compañías como Hak5 empezaron a comercializar sus propias versiones de la NSA COTTONMOUTH. Entre los productos más conocidos estaba el Rubber Ducky, que fue lanzado como prueba del concepto en 2010.

Es importante observar que la NSA ya utilizaba este dispositivo en el 2007 (tal y como el sumario ANT sugiere) pero una versión comercial solo fue disponible para el público tres años más tarde, un retraso bastante largo entre el acceso militar y el acceso civil a las nuevas tecnologías.

HEADWATER fue otro producto controvertido que se encontraba en el sumario ANT. Se presentó como un exploit de amenaza avanzada persistente (APT) para los routers de Huawei. Como dato, Huawei es una multinacional china fundada por un ex-oficial del Ejército Popular de Liberación y se impuso en el mercado como líder mundial en redes de índole industrial.

Esto atrajo la atención de la NSA por el gran alcance (y amenaza) que estaban logrando los productos de Huawei en todo el mundo, pero también por la utilización de productos de esta marca en la infraestructura de datos de China. Recordemos que en cuestiones políticas, China se ha considerado rival de Estados Unidos a lo largo de la historia. Además, el interés de la NSA en Huawei también se justifica con la posibilidad de que los chinos implantaran potenciales puertas traseras de forma intencionada en los productos que comercializaba Huawei, lo cual dejaría Internet vulnerable al ciberespionaje chino.

El HEADWATER se remonta a 2008 y llegó sospechosamente tras un presunto hackeo de la NSA a la infrestructura de Huawei. Este hecho, fechado en 2007 fue documentado en los papeles filtrados por medio de una operación confirmada por Edward Snowden, el famoso soplón de la NSA que desertó en 2013 y que desde entonces obtuvo asilo político en Rusia.

El hecho de que HEADWATER se produjo un año después de las operaciones encubiertas de la NSA contra la infraestrutura de Huawei podría significar que la puerta trasera HEADWATER es un producto de análisis de caja blanca hecho por la NSA encima de código fuente robado en el presunto ataque contra Huawei. Aunque la correlación temporal de los hechos no prueban nada, no se puede negar que resulta curioso y cuanto menos, sospechoso.

[minti_dropcap style=»normal»]CHINA[/minti_dropcap]

Sin embargo, Estados Unidos no es el único país que llevo a un nivel militar las operaciones de ataque informático. En febrero de 2013 una empresa de seguridad cibernética llamada Mandiant, que fue adquirida por FireEye (una compañía líder mundial en ciberseguridad que asesora sobre seguridad nacional a los Estados Unidos) por una cantidad superior a mil millones de dólares, publicó un informe sobre APT1, una unidad de ciberespionaje del Ejército Popular de Liberación chino cuyos 5 miembros fueron condenados en “ausencia» por un Gran Jurado del Distrito Oeste de Pensylvania,EEUU. La noticia tuvo alcance mundial ya que fue el primer juicio de este tipo en Estados Unidos. El informe APT1 es una pieza importante en la industria de la seguridad, un buen ejemplo a seguir para los profesionales en ciberseguridad de todo el mundo.

Imagen 4: Poster de los sospechosos chinos, miembros de APT1,más buscados del FBI

El informe Mandiant es una recopilación de pruebas sobre la existencia del grupo del Ejército Popular de Liberación chino, PLA Military unit 61398 (nombre oficial de la unidad militarizada china). El título del informe, “APT1, Describiendo una Unidad de Ciberespionaje China” despertó el temor a nivel internacional de que APT1 no fuera la única unidad china que estaba operando con esos fines.

Además, el informe Mandiant, cuyas conclusiones se extendieron durante tres años, ha dado a la comunidad internacional una visión detallada de las operaciones cibernéticas de China, la participación del Ejército Popular de Liberación chino, así como las instalaciones, tecnologías, habilidades y herramientas utilizadas por el grupo APT1, entre otras cosas.

El uso de RATs, ingeniería social y una infraestructura de ataque extremadamente organizada con recursos que el informe Mandiant recoge como “recursos de proyectos estatales”, a los que se infiltraba la APT1 para robar datos confidenciales.

También se supo que durante estos ataques el grupo APT1 obtuvo información que proporcionó al gobierno chino una ventaja a la hora de producir tecnología más barata, que pudiera competir contra las entidades hackeadas en Estados Unidos.

Una empresa líder mundial en la fabricación de acero, US Steel, fue supuestamente penetrada por este mismo grupo. En 2011, APT1 estuvo continuamente espiando la infraestructura de la productora multinacional de acero durante aproximadamente 3 años hasta que el informe Mandiant fue publicado.

Otro aspecto que menciona el informe es el impresionante nivel de organización de las unidades de operación del grupo chino en todo el mundo que se vio reflejado en la compra de banda ancha de fibra óptica de alta velocidad, así como de rangos IPv4 de China Telecom por el Ejército chino para proporcionar ayuda técnica al grupo. Todo queda demostrado en el informe Mandiant por medio de pruebas como facturas comerciales, imágenes de instalaciones y estructuras, además de registros de ataques, entre otros.

[minti_dropcap style=»normal»]RUSIA[/minti_dropcap]

No fue hace mucho que un administrador de sistemas se quejó en un foro de que algunos de los servidores que estaba gestionando fueron hackeados y la estructura de los archivos estaba hecha un desastre. Sospechó que fue obra de los hackers rusos. Entoces un miembro del foro le respondió que “podía ser cualquiera, menos los rusos”. Fue cuando el afectado del supuesto hackeo preguntó cómo sabía eso, a lo que le contestó que “si hubieran sido los rusos, esta conversación no se daría porque no hubieras sabido que has sido hackeado”.

A pesar de que la presencia de los hackers respaldados por el Estado ruso es bastante conocida en todo el mundo dado que se ha escrito mucho sobre esto en los medios de comunicación internacionales, han sido pocos los hechos que se han podido concretar sobre las unidades de ciberguerra rusa debido al alto nivel de secretismo y la falta de declaraciones públicas sobre el tema.

Imagen 5: GRU (Departamento Central de Ingeligencia), emblema del Servicio de Inteligencia más temido de Rusia

Obviamente el secretismo representa una grande ventaja en esta línea de trabajo. En 2014, Sergey Shoigu, Ministro de Defensa ruso anunció un programa de reclutamiento de hackers, respaldado por 500 millones de dólares de los fondos públicos. Y aunque la estructura de las unidades de ciberguerra rusas nunca han sido reveladas por Moscú, se sabe que estas entidades están subunificadas bajo la estructura de la Inteligencia Militar Rusa (GRU).

Recientes declaraciones de funcionarios de Estados Unidos sugieren que en el hackeo del DNC participaron altos mandatarios del entorno del presidente. Los grupos APT rusos utilizaban nombres como Fancy Bear (Oso Lujoso) y Cozy Bear (Oso Amistoso) y su existencia siempre fue negada por los líderes rusos. De hecho, las acciones poco éticas a las que se les atribuía fueron condenadas por la comunidad de seguridad, sin embargo ningún experto se atreve a discutir sobre las habilidades profesionales de estos cibermatones.

Lo cierto es que son vistos como los mejores hackers del mundo. Sus sigilosas acciones podían pasar inadvertidas siempre y cuando el impacto del ataque no se notara tanto. Se cree que un reciente ataque al Consejo Democratico Nacional de Estados Unidos influyó de forma directa en las elecciones de América. Algo descomunal teniendo en cuenta no solo el poder que tiene un país como Estados Unidos en el mundo, sino porque además se desconoce que alguien tubo jamas tal nivel de influencia en los asuntos internos de los EEUU.

“Un acto de guerra” fue como los líderes del partido Republicano presentaron el supuesto hackeo del Comité de Democracia Nacional que al parecer se hizo posible utilizando uno de los trucos más viejos de los manuales del hacking: el phishing. Pero lo que importa no es lo que significó el hackeo, sino el propósito y de ser confirmado (hasta donde sé aún no se ha probado mucho al respecto) los hackers rusos cumplieron su misión a unos niveles sin precedentes en el mundo de la ciberseguridad.

[minti_dropcap style=»normal»]ISRAEL[/minti_dropcap]

Imagen 6: Vista de Google Maps de la Unidad 8200 SIGINT Base de Urim, cerca de la montaña de Avital, Israel

Otro ejemplo destacable de los países que emplean ciberunidades dentro de su organigrama militar es Israel, cuya presencia en el teatro la ciberguerra se hizo conocida por la primera vez en el caso “Stuxnet”. En el documental “0 días”, miembros de la administración de Estados Unidos admitieron la unión Israel-EE.UU en una cibermisión en la que se infectaron y destruyeron centrifugas empleadas en el programa nuclear iraní para enriquecer uranio. Algunas evidencias apuntan a que Israel tiene un representate en el teatro de la ciberguerra mundial, conocido como Unidad Especial 8200, unidad militar dirigida por el ejército y cuyos integrantes se consideran un secreto de estado. Su base se encuentra en la Montaña Avital.

[minti_dropcap style=»normal»]¿CÓMO LO HACEN?[/minti_dropcap]

A pesar de que los avances tecnológicos producen a diario nuevas herramientas y metodologías, los mayores ataques informáticos se producen de forma simple, con técnicas que ya se conocen. Sin embargo, hay una gran diferencia entre hackear el blog de tu vecino y quebrantar la seguridad de un líder político estadounidense, o incluso hackear a la propia NSA. Entonces, ¿Qué convierte a los hackers encubiertos en armas tan eficientes? Hay varios factores a tener en cuenta para saberlo.

Una empresa que necesita hackers tendrá un rango de búsqueda de influencia muy límitado como el factor geográfico, su capacidad financiera o las plataformas en las que oferta sus puestos de trabajo. Por otra parte, un gobierno tiene un alcance global, su capacidad financiera es enorme en comparación a la mayoría de entidades corporativas y además, su capacidad de organizar programas de contratación nacional y actividades que lo respalden es una ventaja que no esta al alcanze de una empresa. (conferencias de seguridad, competiciones de hacking, eventos de educación en escuelas y universidades). Merece la pena hablar de patriotismo, otro de los factores de peso a la hora de formar ejércitos en todo el mundo.

Imagen 7: Gary McKinnon (Solo), famoso black hat hacker

A pesar de que ha sido desmentido continuamente por los gobiernos, otro canal de contratación de hackers es la conversión de hackers de sombrero negro condenados mediante el indulto. Imagina a un hacker al que han cogido realizando un acto delictivo y antes de que cumpla su condena recibe una oferta imposile de rechazar por el ejército que lo ha detenido. “Trabaja para nosotros y olvidaremos todo lo que has hecho”. Si crees que esto solo ocurre en las películas, podemos echar un vistazo al siguiente artículo donde se ve un claro paralelismo entre el indulto a un hacker y la expansión de USCYBERCOM.

Cuando un hacker es contratado, la misión de la agencia del gobierno es la de ayudarle a ser lo más eficiente posible para lograr la tarea que debe desempeñar. Bajo mi punto de vista, hay un factor determinante que es mezclar la inteligencia operativa con los expertos en seguridad informática. Un ataque es mucho más eficiente cuando se lleva a cabo desde diversos ángulos, es decir, desde el mundo real y el virtual.

Un hacker que ataca una entidad de forma remota está limitado por el nivel de defensa que tiene dicha entidad y existen organizaciones a las que es imposible hackear desde fuera, simplemente porque sus partes más críticas no están conectadas a Internet. Y cuando un hacker no logra entrar de forma remota, su trabajo acaba ahí. Por eso, el servicio de inteligencia le respalda con los recursos y capacidades físicas infiltrándose en el núcleo de la organización.

Estos operativos de inteligencia se adhieren a una posición que les permite acceder físicamente a la infraestructura central de los ordenadores y ayudan con los recursos dispuestos por los servicios de inteligencia que lo han contratado. Es entonces cuando se implanta un dispositivo de control remoto dentro de la red que abre una comunicación con el experto informático que opera desde lejos y ¡listo! Tenemos solo que volver un momento al catalogo de dispositivos espía de la NSA para entender que esta táctica existe.

Por ejemplo, una instancia de la NSA de Maryland nunca es hackeada de la manera clásica o al menos no hay evidencia de que tal violación de su seguridad haya tenido lugar. Sin embargo, solo hay que echar un vistazo a la repercusión que tuvo Snowden en su agencia. Obviamente, es más fácil hackear una entidad desde dentro que desde fuera.

[minti_dropcap style=»normal»]¿ESTAMOS REALMENTE INDEFENSOS?[/minti_dropcap]

Entonces, ¿qué pueden hacer las compañías, organizaciones y gobiernos para protegerse de los hackers encubiertos? ¿Estamos realmente desamparados contra el poder destructor de estos matones virtuales? Bueno, hay algo que debemos recordar: la eminencia con poderes magicas en el hacking no es más que una leyenda, tal como en la vida real. Una compañía que respeta los principios de seguridad , que revisa el pasado de sus nuevos empleados, que entrena y conciencia a sus empleados con ejemplos prácticos de ataques, que mantiene sus servidores bien cerrados y que audita su seguridad de forma frecuente simulando ataques y nuevas amenazas tiene menos posibilidades de verse en un serio problema de seguridad. Sin embargo, un hacker siempre se mantendrá en la búsqueda de nuevas formas de entrar y atacar la protección de sus competidores y lo verá como un juego de ajedrez del más alto nivel. Así que en el futuro, manten tus cortafuegos actualizados, tu nivel de confianza bajo y prepárate para el futuro de las ciberguerras. Nunca dudes de que ya estamos viviendo una, lo hemos estado haciendo desde el primer día en el que nos conectamos a la red.

Sergiu Mesesan | ODS

[:]

Deja tu comentario